私の職場のネットワークは、クライアント数300台前後です。300台もあると、いろいろな要求が出てきます。例えば、

- 部署ごとにネットワークを分割してセキュリティを高めたい

- ネットワーク負荷を下げたい

- 社内ネットワークとは独立したインターネットが利用できる環境が欲しい

- ゲスト用のWiFiを導入したい

- サーバーを管理するリモートデスクトップを特定の部署のみに利用させたい

これらのすべてをかなえる方法がバーチャルLAN(VLAN)になります。

今回は勉強しながらこれらの課題を解決するためにVLANを導入しましたのでまとめてみます。

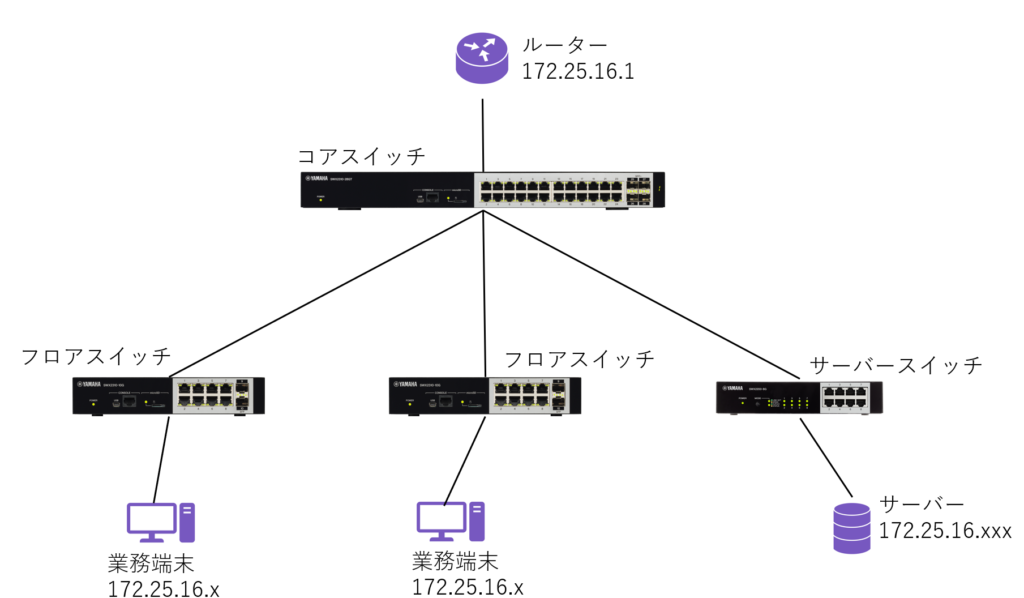

まずは既設ネットワークを確認する

既設ネットワークを把握したうえで設計を見直すために、既設の設計を概要で見える化してみます。

ものすごくシンプルで、どこにつないでも同じ条件でつながります。ホームネットワークをそのまま大きくしたような設計です。

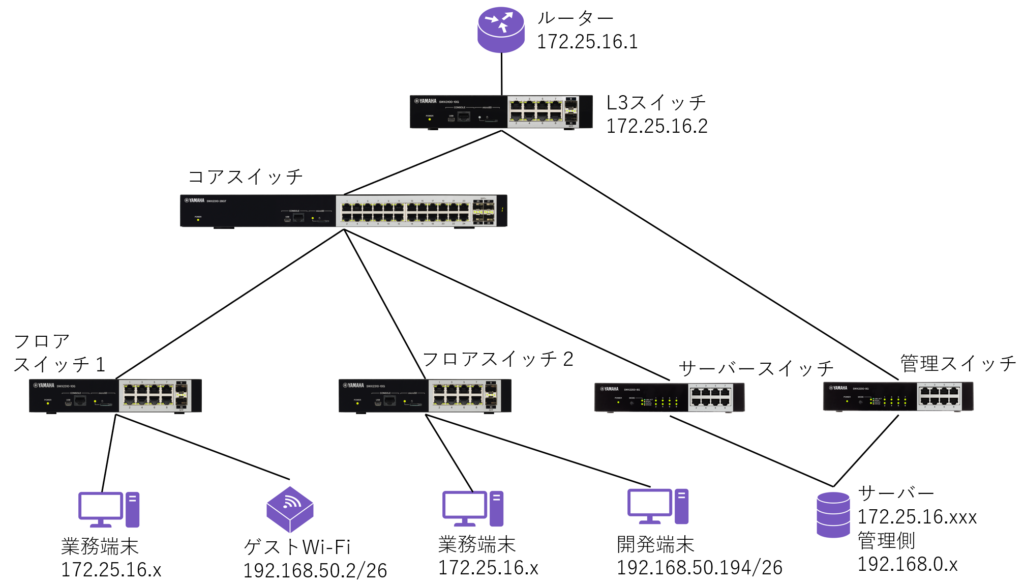

どのように分割するかを考える

既設のLANにはVLAN等一切ありません。LANを分割するためにはVLANが必要になるので、今のネットワークをどのようなものに分割していくか決めます。以下のような分割が考えられます。VLAN番号もここで決めてしまいました。

| ネットワーク名 | 内容 | VLANID | ネットワーク |

| 業務LAN | 通常運用するネットワーク。インターネットに出たり、 サーバーにアクセスしたりする。 | 1 | 172.25.16.0/21 |

| 管理LAN | サーバーに管理ログインしたり、 バックアップのデータを流したりする。 | 1000 | 192.168.0.0/24 |

| ゲストLAN | 来訪した人にインターネット回線の利用を提供する | 1920 | 192.168.50.0/26 |

| 開発LAN | インターネットには出られるが、 社内のサーバーや端末には一切アクセスできないようにする。ただし、資産管理サーバーにはアクセスできるようにする。 | 1930 | 192.168.50.192/26 |

今回、L3スイッチの導入は初めてでした。またなぜルーターで設定をしなかったかというと、自由度の低いリース品だったため、こちらで設定が自由にできないこともあり、L3スイッチを採用することにしました。採用したモデルはYAMAHA SWX3100-10G。ヤマハ製のL3スイッチのローエンド製品になります。

VLANについては、もともと単一ネットワークだったため、すべてのスイッチはVLAN1で組まれています。これをそのまま利用するものとしました。

物理設計をしてみる

分割したいLANを洗い出しはしましたが、物理的にどう配線するかを検討するためにいったんそれらを排除して物理設計を行いました。以下のような構成となりました。

この図から、どこにVLANが必要なのかを以下の通りまとめました。

| フロアスイッチ1 | VLAN1、1920 |

| フロアスイッチ2 | VLAN1、1930 |

| L3スイッチ、コアスイッチ | VLAN1、1000、1920、1930 |

管理スイッチは、業務スイッチとは物理的に分けているため、タグVLANを使用しません。なので今回は設定の必要はありません。

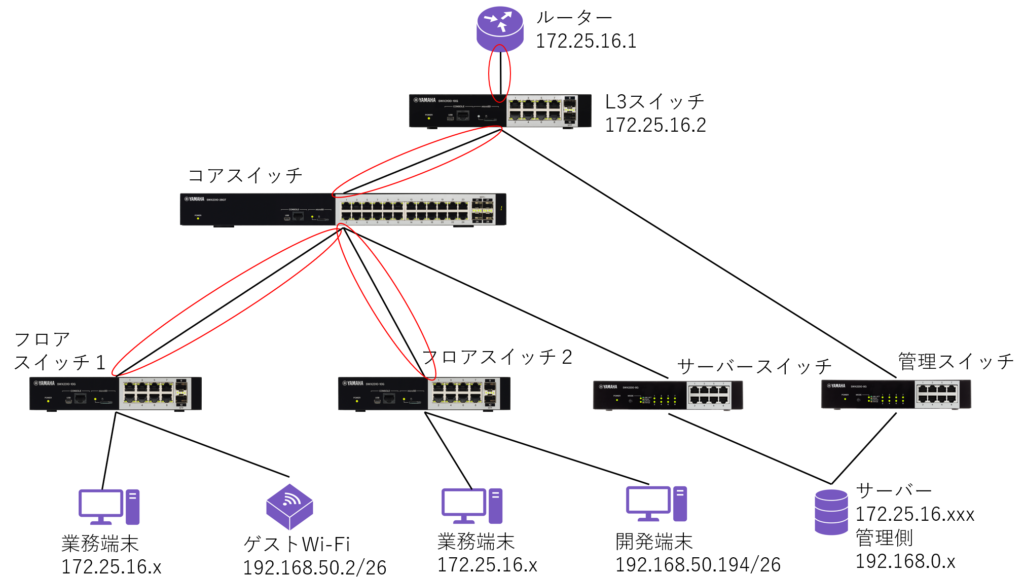

トランクリンクの設定

複数のVLANの信号が流れる場所を特定させます。それらはトランクリンクにする必要があるため、接続に使用するポートもトランクポートとなります。この図で言うと、赤く囲った部分がそうなりますが、唯一、ルーターとL3スイッチ間はプライベートVLANで設定しました。

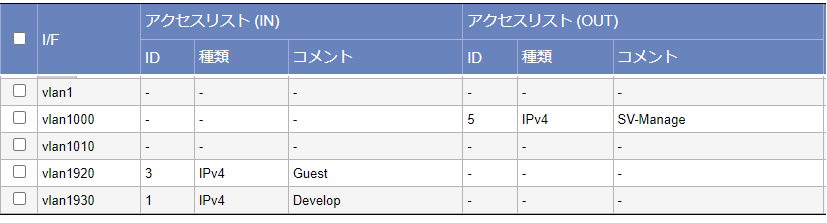

アクセスコントロールの設定

アクセスコントロール(ACL)を設定していきます。今回、業務LANに関してはネイティブVLANのVLAN1を使用しました。またアクセスコントロールもVLAN1にかけないようにと設定しています。

また、実際のACLの内容は以下の通りです。

access-list 1 description Develop

access-list 1 10 permit any any host 172.25.16.34

access-list 1 20 deny any any 172.25.16.0 0.0.15.255

access-list 1 30 deny any any 192.168.0.0 0.0.0.255

access-list 1 40 permit any any 192.168.10.0 0.0.0.255

access-list 1 50 deny any any 192.168.50.0 0.0.0.127

access-list 1 60 permit any any any

access-list 3 description Guest

access-list 3 10 deny any any 172.25.16.0 0.0.15.255

access-list 3 20 deny any any 192.168.0.0 0.0.255.255

access-list 3 30 permit any any any

access-list 4 description NW-Manage

access-list 4 10 permit any 172.25.16.0 0.0.0.255 any

access-list 4 20 permit any 172.25.17.240 0.0.0.15 any

access-list 4 30 permit any 192.168.0.0 0.0.0.255 any

access-list 4 40 deny any any any

access-list 5 description SV-Manage

access-list 5 10 permit any 172.25.16.0 0.0.0.255 any

access-list 5 20 permit any 172.25.17.240 0.0.0.15 any

access-list 5 30 permit any 192.168.100.0 0.0.0.255 any

access-list 5 40 deny any any any

最後に

今回は、このほかにもリンクアグリゲーションを併用したりしていますが、VLANの目的などを考えると必要のない情報と考え割愛しています。

VLANにタッチするのは初めてだったので、上記構成を最小構成にした状態で検証環境を用意して、あれこれ試しました。ルーティング自体もほぼ経験がなかったため、かなり苦労しました。

しかし苦労したし、実機を触ったおかげで、本番環境に適用する際に迷いもなく、トラブルシューティングも比較的早かったと思います。仕組みを理解できたので、今後ほかの要求にも柔軟に対応できたらいいなと思います。ゲスト用Wi-Fiの設置も簡単にできるはずです。

ルーターのIPアドレスが業務LANと同じ空間にいることも本当は理想的ではないかもしれません。L3スイッチは、すべての空間の橋渡し役としてみた場合も、ルーター側も別セグメントとした方が理解が進んだり、プライベートVLANを併用するなどしなくてもいいと思います。

ルーターを変更するタイミングで、その辺を着手することができたらいいなと思っています。

コメント